به گزارش خبرگزاری ایمنا، بررسی های مرکز ماهر نشان می دهد که این باج افزار در محیط سیستم عامل های ویندوزی عمل می کند .تا این لحظه تقریبا فقط نیمی از آنتی ویروسهای معتبر، قادر به شناسایی این بدافزار هستند.

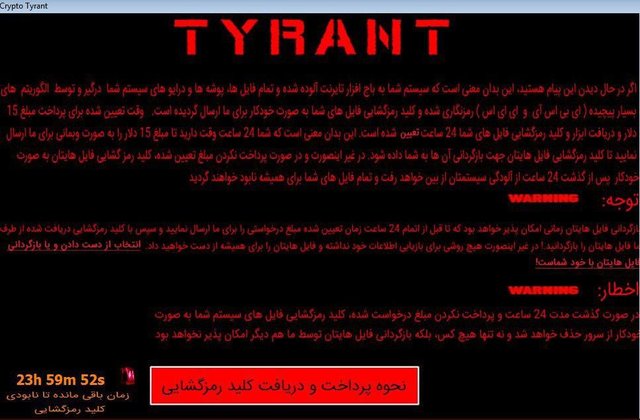

باجافزاری موسوم به TYRANT با الهام از یک باجافزار متن باز در فضای سایبری منتشر شده است که از صفحه باجخواهی به زبان فارسی به شکل زیر استفاده میکند و طبیعتا برای هدف قرار دادن کاربران فارسی زبان طراحی شده است. این باجافزار در محیطهای سیستم عامل ویندوزی عمل میکند. تا این لحظه تقریبا تنها نیمی از آنتیویروسهای معتبر، قادر به شناسایی این بدافزار هستند.

این باجافزار با قفل کردن دسترسی به سامانههای قربانی و رمز کردن فایلهای سیستم، اقدام به مطالبه ۱۵ دلار باج به شکل ارز الکترونیکی کرده و از بستر غیر قابل پیگیری تلگرام(@Ttypern) و ایمیل(rastakhiz@protonmail.com) برای برقراری ارتباط با قربانی و بررسی پرداخت باج، استفاده میکند.

با توجه به اطلاعات سایت مرکز ماهر (مدیریت امداد و هماهنگی رخدادهای رایانهای)، روش انتشار این باجافزار استفاده از پوشش فیلترشکن سایفون بوده و از طریق شبکههای اجتماعی با فریفتن کاربران، آنها را تشویق به دریافت و اجرای فایلی اجرایی با ظاهر سایفون میکند که در حقیقت حاوی بدافزار هستند.

البته با توجه به ماهیت حمله، استفاده از دیگر روشهای مرسوم برای توزیع این بدافزار، از جمله پیوست ایمیل، انتشار از طریق وبسایت آلوده یا RDP حفاظت نشده نیز محتمل است. روش انتقال باج که این باجافزار از آن استفاده میکند،Web money است و سازنده باجافزار، مدت ۲۴ ساعت فرصت برای پرداخت باج، در نظر گرفته است. همچنین به منظور راهنمایی قربانی، آدرس تعدادی از وبسایتهای فارسی ارایهکننده این نوع از ارز الکترونیکی توسط باجافزار معرفی میشوند.

تحلیلهای اولیه نشان میدهد که احتمالا این نسخه اول یا آزمایشی از یک حمله بزرگتر باشد چرا که با وجود مشاهده شدن کدهای مربوط به رمزگذاری فایلها، گاهی باجافزار موفق به رمزگذاری فایلهای قربانی نمیشود و از آن مهمتر اینکه با وجود ایجاد تغییرات بسیار در رجیستری سیستم قربانی، موفق به حفظ قابلیت اجرا در زمان پس از ریستارت کردن سیستم نمیشود. با وجود این به نظر نمیرسد که تا کنون از محل این باجافزار خسارت قابل توجهی ایجاد شده باشد.

برای جلوگیری از آلوده شدن به این باجافزار راههای متعدی وجود دارد از جمله پرهیز از دریافت فایلهای اجرایی در شبکههای اجتماعی و اجرای فایلهای ناشناخته و مشکوک، خودداری از دانلود و اجرای فایلهای پیوست ایمیلهای ناشناس و هرزنامهها، دقت ویژه در بهروزرسانی دایم سیستم عامل و آنتیویروس، دقت ویژه در پرهیز از استفاده از دسترسی راه دور و در صورت عدم امکان حذف دسترسی راه دور و رعایت دقیق تمهیدات امنیتی و عدم استفاده از مجوز دسترسی (Administrator) روی سیستمهای کاربران سازمان.

راهکارهای پیشگیری را جدی بگیرید

۱. از دریافت فایلهای اجرایی در شبکههای اجتماعی و اجرای فایلهای ناشناخته و مشکوک پرهیز شود.

۲. از دانلود و اجرای فایلهای پیوست ایمیلهای ناشناس و هرزنامهها خودداری شود.

۳. دقت ویژه در بهروزرسانی دائم سیستم عامل و آنتیویروس

۴. دقت ویژه در پرهیز از بهکارگیری دسترسی راه دور و درصورت عدم امکان حذف دسترسی راه دور و رعایت دقیق تمهیدات امنیتی

۵. عدم استفاده از مجوز دسترسیAdministrator روی سیستمهای کاربران سازمانی

اواسط هفته گذشته نیز وزیر ارتباطات اعلام کرد که به تعدادی از وبسایتهای ایرانی حملهای صورت پذیرفت. محمدجواد آذریجهرمی با تاکید براینکه دامنه این حمله سایبری شناسایی و کنترل شده است از تربیت ۱۰ هزار نیروی امنیت سایبری طی ۴ سال آینده خبر داده است.

نظر شما